DNS hijacking: la amenaza del sistema de nombres de dominio

El sistema de nombres de dominio, o domain name system (DNS), permite al usuario escribir la dirección de las páginas web a las que desea acceder ―al menos, las que son fáciles de recordar― en la barra del navegador. Este proceso, de hecho, siempre se basa en una dirección IP numérica: cuando el usuario introduce la URL, el navegador envía una solicitud al servidor DNS, que, a su vez, le proporciona la dirección IP correspondiente a ese dominio. En términos generales, este método, denominado resolución de nombre, funciona igual que los típicos servicios de información telefónica, aunque de forma totalmente automática: al introducir el nombre, se obtiene directamente el número.

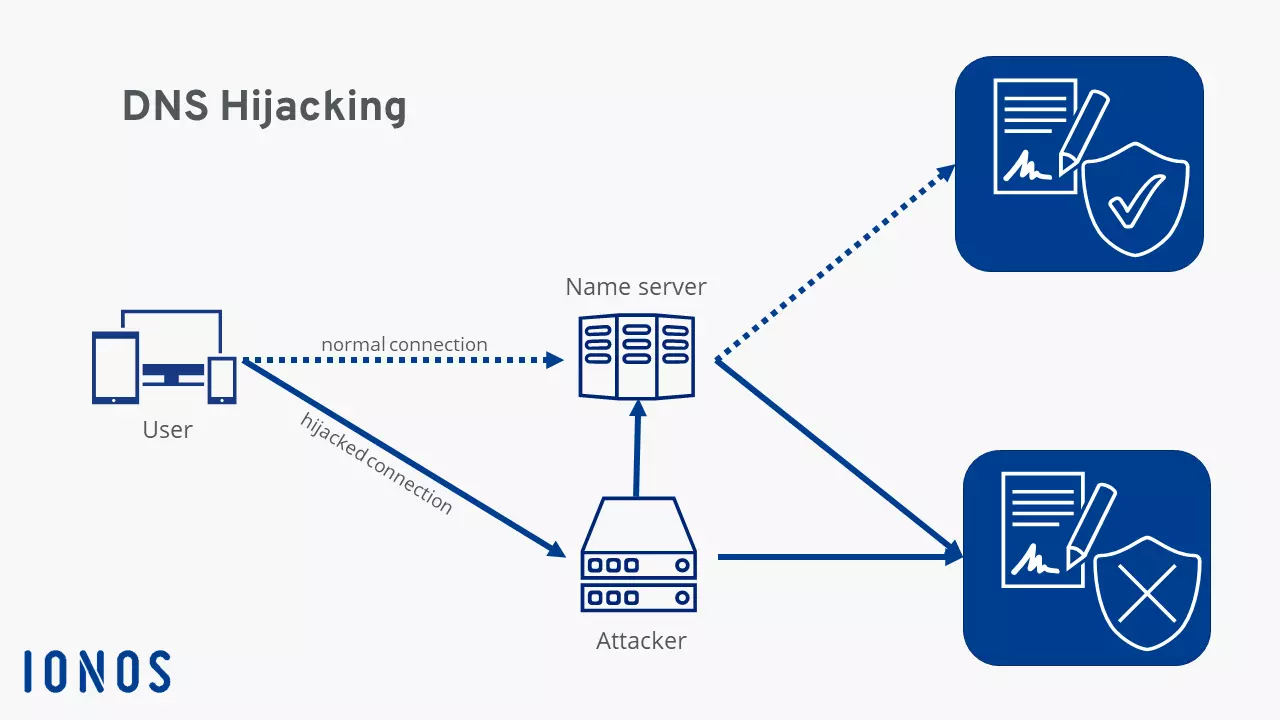

El DNS hace posible el uso que hacemos de Internet todos los días, pero, precisamente por eso, conlleva un riesgo inquietante: la facilidad con que el sistema puede manipularse con fines fraudulentos. Con el DNS hijacking, los ciberdelincuentes pueden interceptar las solicitudes del navegador y redirigir al usuario a una página distinta a la deseada. Si esto sucede, el usuario accede a una web ilegítima y potencialmente dañina, donde su dispositivo queda expuesto a virus, otros tipos de malware o el robo de datos confidenciales, sufriendo daños considerables sin darse cuenta.

¿Cómo funciona esta tecnología, y cómo puedes protegerte de ella? Si quieres saber la respuesta, sigue leyendo.

- Resolución rápida de dominios para una página web siempre disponible

- Mayor protección contra fallos y tiempos de inactividad

- No requiere transferencia de dominio

¿Cómo funciona el DNS hijacking?

Cuando abres una página escribiendo la dirección en el navegador, estás empleando un nombre de dominio. Para las páginas web que has visitado recientemente, esta información está guardada en la memoria caché local, lo que significa que el navegador no tiene que enviar la solicitud por Internet. En todos los demás casos, el ordenador o el smartphone deben ponerse en contacto con un servidor de nombres, que los proveedores de Internet suelen proporcionar. Algunos usuarios también utilizan los servicios de Google o recurren a otros servicios públicos de DNS.

El momento en que se establece la comunicación con el servidor es el más arriesgado, porque el intercambio de datos que se produce al formular la solicitud y la respuesta no suele estar encriptado y se basa en la confianza en el sistema. Esta circunstancia permite a los atacantes interceptar la solicitud y redirigir al usuario a otras páginas de diversas maneras.

Secuestro del router

A menudo, los hackers secuestran el propio router de sus víctimas, aprovechando que casi nadie cambia la contraseña de este dispositivo: en la mayoría de hogares, se utiliza el nombre de usuario y la contraseña que vienen de serie. Como muchos fabricantes no se molestan en establecer datos de inicio de sesión personalizados para cada router que distribuyen, el atacante puede invadir fácilmente el software del dispositivo con los datos predeterminados.

Una vez allí, modifica la configuración del sistema y especifica el servidor DNS que él quiera, o lo que es lo mismo, su propio servidor. En este caso, la resolución del nombre, es decir, la conversión de la dirección web a la correspondiente dirección IP, estará completamente controlada por el hacker. De este modo, cada intento de solicitar el acceso a un sitio web es susceptible de provocar que el usuario sea redirigido a una página fraudulenta.

Secuestro local

En este tipo de ataque, el blanco es el propio ordenador del usuario. Mediante la inyección de troyanos, el atacante accede a la configuración de los DNS del dispositivo. Por ejemplo, en Windows puedes establecer los servidores que prefieras. El hacker lo hace por ti y, sencillamente, establece su propio servidor. De hecho, el usuario podría verlo si abriera la configuración de los DNS, pero ¿quién comprueba regularmente la configuración del sistema operativo? Al igual que con el método anterior, el ordenador envía las solicitudes directamente al servidor malicioso, por lo que todo intento de acceder a una página puede provocar la redirección a otro sitio web.

Rogue hijack

Mientras que los dos tipos de ataque descritos más arriba están dentro del ámbito de influencia del usuario, con el rogue hijack, en cambio, sus dispositivos no se ven directamente afectados. En este caso, el hacker ataca y secuestra directamente un servidor de nombres de dominio, como los que ofrecen los proveedores de Internet. Por lo tanto, el dispositivo del usuario accede a un servidor DNS en principio legítimo, pero que ya no está bajo el control del proveedor real, o al menos parcialmente. Con este sistema, el atacante suele centrarse sobre todo en algunas solicitudes de acceso concretas.

Es difícil llevar a cabo este tipo de ataque, ya que la mayoría de los proveedores de servidores de nombres cuentan con estándares de seguridad muy altos. Sin embargo, si algún atacante logra llevar a término un rogue hijack, obtiene acceso directo a los datos de una inmensa cantidad de usuarios. En este caso, cualquier cliente que realice la resolución de nombres a través del servidor DNS interceptado podría ser víctima del DNS hijacking.

Ataque man in the middle

En un ataque de hombre intermedio, el atacante actúa como intermediario e intercepta paquetes de datos durante el proceso de comunicación entre el cliente y el servidor. Como las solicitudes de DNS a menudo no están encriptadas, el atacante puede interpretarlas fácilmente. En lugar de la página solicitada, el usuario obtiene la dirección IP de una web maliciosa. En este caso, lo más probable es que el servidor DNS legítimo nunca llegue a recibir la solicitud.

Peligros del DNS hijacking

Como hemos visto, mediante el DNS hijacking se redirige al usuario a una página web no deseada, pero quizás te estés preguntando qué daños puede provocar en concreto esta situación. Por ejemplo, es posible que el sitio web fraudulento infecte el sistema del usuario con algún programa malicioso. Sin embargo, en la práctica, los ciberdelincuentes apenas utilizan esta forma de ataque, sino que recurren a dos tecnologías mucho más comunes: el phishing y el pharming.

En el caso del phishing, el usuario va a parar a la réplica de otra página, diseñada para engañarlo y obtener sus datos personales. Por ejemplo, alguien puede pensar que acaba de abrir la web de su entidad bancaria e introducir sus datos de inicio de sesión como de costumbre, incluida la contraseña, sin darse cuenta de que se trata de una falsificación. De este modo, el atacante puede guardar y utilizar la información introducida por el usuario para secuestrar su cuenta bancaria.

El phishing también puede tener lugar sin DNS hijacking: por ejemplo, en caso de que el usuario haga clic en algún enlace manipulado. No obstante, el secuestro del sistema de nombres de dominio aumenta los riesgos de este tipo de ataque: el usuario puede pensar que lo ha hecho todo bien, como escribir la URL correcta en la barra de direcciones del navegador o, incluso, hacer clic en uno de sus propios marcadores y, sin embargo, ser redirigido a una página indeseada. Debido al alto nivel de confianza en el sistema DNS, la mayoría de los usuarios no comprueban si realmente están navegando por la página web correcta o por una falsa.

El pharming, por su parte, no suele perjudicar tanto al usuario, aunque también puede ser muy útil para el atacante. Con este método, se suele redirigir a la persona a una página repleta de anuncios. Cada vez que se accede a esta web, que tiene fin publicitario, el operador obtiene dinero, incluso si el usuario cierra la página de inmediato. Los ingresos generados mediante este sistema suelen invertirse en otras actividades delictivas.

También en el ámbito oficial se utiliza el DNS hijacking cada vez con más frecuencia. Algunos gobiernos censuran Internet con este sistema, vetando la expresión de opiniones políticas o el acceso a la pornografía, por ejemplo. Así, los usuarios que intentan visitar un sitio web intervenido son redirigidos automáticamente a otra página. Sin embargo, a diferencia del phishing, con esta forma de censura se suele informar claramente al usuario sobre el proceso.

Incluso los propios proveedores de Internet recurren al DNS hijacking, al menos en parte: si un usuario intenta acceder a una dirección que no está registrada en el DNS, se emite un aviso de error (NXDOMAIN) y no se abre ninguna página. Por ejemplo, esto suele ocurrir cuando nos equivocamos al escribir la dirección en la barra del navegador. Antes de que se emita el aviso de error, la solicitud pasa por todos los niveles del sistema de nombres de dominio. Solo cuando el nivel superior informa de que no existe ninguna entrada con esta dirección, aparece el comentario en el navegador.

Justo en ese momento, los proveedores de Internet utilizan el DNS hijacking: primero, interceptan el aviso de error y, en su lugar, proporcionan una dirección IP que envía al usuario a otra página web. Los proveedores de Internet utilizan este método para redirigir al usuario a sitios con mucha publicidad, con el fin de generar ventas directas u ofertarle sus propios productos. Aunque no se dañe al usuario, el alud de publicidad puede resultar bastante molesto.

Cómo protegerse contra el DNS hijacking

Tan variadas como las formas que puede adoptar el DNS hijacking son las opciones que tenemos a nuestro alcance para protegernos. La primera medida es cambiar los datos de acceso del router. Obviamente, conviene elegir una contraseña que sea segura. En cualquier caso, modificarla siempre será mejor que dejar los valores predeterminados, ya que es muy poco probable que los estafadores de Internet se tomen la molestia de intentar descifrarla. Al margen de esto, debes mantener actualizado el firmware del dispositivo. Por lo general, los fabricantes suelen lanzar actualizaciones de forma relativamente periódica para solventar las brechas de seguridad.

Para salvaguardar tu propio ordenador, también has de protegerte de los troyanos. Un buen software antivirus es la mejor defensa, aunque, por tu parte, también debes tener cuidado a la hora de manipular archivos procedentes de Internet. Nunca descargues archivos de una fuente desconocida o sospechosa.

Las conexiones VPN proporcionan protección adicional. Con este sistema, el usuario no accede a la página web directamente, sino que la comunicación se establece a través del servidor de un servicio VPN. Por lo general, este tipo de conexión siempre está totalmente encriptada, lo que vuelve prácticamente imposible un ataque man in the middle.

En general, la mejor manera de protegerse contra estas y otras amenazas que presenta Internet es navegar con cierto escepticismo y mucha precaución. Hay que prestar especial atención a las páginas web que procesan datos del usuario susceptibles de ser objeto de robo (entidades financieras, tiendas online, etc.) y asegurarse de que su contenido no es fraudulento. Por ejemplo, los certificados SSL, que se visualizan fácilmente en el navegador, nos pueden dar una pista.

Actualmente, se están desarrollando formas más seguras de resolución de nombres. Con el DNS mediante HTTPS y el DNS mediante TLS, la transferencia está encriptada, protegiendo así al usuario de los ataques man in the middle y, en general, aumentando su privacidad. Sin embargo, esta tecnología todavía no se ha convertido en el estándar de todos los sistemas.