Keyloggers

Los keyboard loggers son programas o dispositivos que registran las teclas pulsadas, a veces con el objetivo delictivo de robar o copiar información confidencial de los usuarios, como los datos de inicio de sesión y las contraseñas y enviarlos a terceros sin autorización. Esto es una amenaza para la seguridad de tus contraseñas de correo electrónico, cuentas en las redes sociales o información bancaria. Sin embargo, no solo los hackers y ciberdelincuentes utilizan estos keyloggers: los servicios de inteligencia de organizaciones y gobiernos también los utilizan para espiar datos confidenciales. Aunque el término keylogger se utiliza a menudo como sinónimo de spyware, realmente no son lo mismo. Mientras que spyware es el término genérico para el software malicioso que roba información del usuario, el término "keylogger" es más preciso, ya que solo registra las teclas.

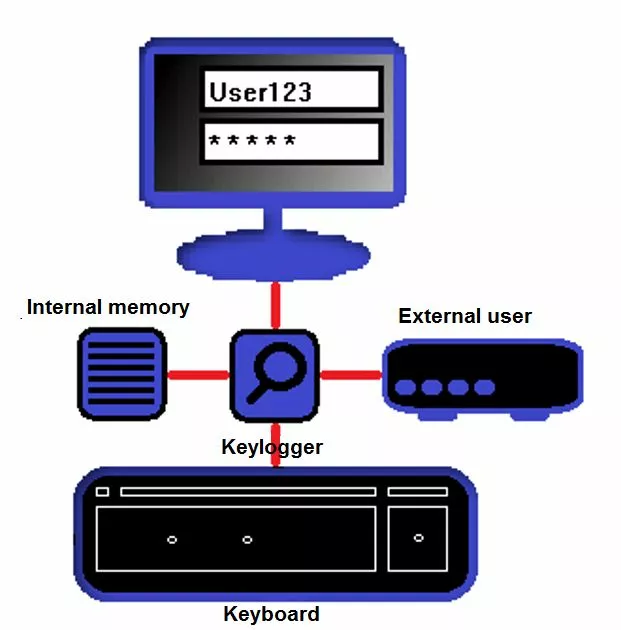

Un keylogger o keyboard logger es un tipo de software o hardware que registra las pulsaciones en un teclado para transmitirlas a terceros. Esto pone en peligro la seguridad de los datos del usuario ya que, de esta manera, personas no autorizadas pueden obtener datos de acceso como, por ejemplo, contraseñas que pueden utilizarse para acceder a más datos.

No todos los keyloggers son dañinos o ilegales por naturaleza. El keylogging se puede utilizar para hacer un seguimiento del comportamiento de un usuario en un ordenador: los registradores de teclas facilitan la documentación del uso del ordenador con fines científicos, por ejemplo, para obtener datos sobre el comportamiento humano en un ordenador. Por lo tanto, los programas y dispositivos keylogger no son ilegales en sí mismos. Solo se vuelven cuestionables desde el punto de vista de la seguridad si se instalan sin el consentimiento del usuario del ordenador.

Si tu cuenta de correo ha sido pirateada, es posible que hayas sido víctima de un ataque con keylogger. Aprende en este artículo de nuestra guía cómo recuperar el acceso a tu cuenta.

Keyloggers en forma de software

Como software, los registradores de teclas funcionan generalmente a través de procesos en segundo plano sin que el usuario pueda reconocerlos. Algunos keyloggers también pueden crear capturas de pantalla del texto introducido. Tras recopilar la información, estos datos se envían normalmente online o se almacenan en un archivo en el disco duro del usuario. En este último caso, las personas que quieren interceptar los datos del usuario vuelven a acceder al disco duro sin permiso. Estos tipos de keyloggers son los más conocidos y se pueden combatir eficazmente con la ayuda de un firewall o un programa antivirus. El software keylogger está disponible en muchas versiones diferentes. A continuación presentamos algunas de ellas.

| Software keylogger / Principio / Tecnología | Descripción y funciones |

| Basado en software | Programa informático que lee los comandos del teclado en un proceso en segundo plano. |

| Basado en el hipervisor | El keylogger utiliza un programa de malware del hipervisor para anidar detrás del sistema operativo, sin crear ninguna modificación en este último. Así, el keylogger funciona casi como una máquina virtual y funciona independientemente del sistema operativo. |

| Basado en kernel | El programa malicioso se anida directamente en el sistema operativo y obtiene acceso a la cuenta del root, donde se registran las pulsaciones en el teclado. Estos keyloggers también pueden camuflarse como conductores y son relativamente difíciles de detectar. Los escáneres antivirus, por ejemplo, necesitan acceso al root para localizar este tipo de software malicioso. Un ejemplo es el troyano Duqu. |

| Basado en API | Estos registradores de teclas se conectan a las API (Interfaz de programación de aplicaciones) del teclado y reaccionan a cada entrada. |

| Basado en form grabbing | Este tipo de keylogger registra formularios en línea y copia los datos de inicio de sesión. Además, el software puede acceder al historial del navegador y así determinar qué páginas fueron visitadas. |

| Basado en man-in-the-browser (MITB) | También llamada "inyección de memoria". Estos registradores de teclas se instalan en el navegador y registran las teclas sin que el usuario se dé cuenta. Por ejemplo, pueden recopilar información enviada a través de campos de entrada y la almacenan en los registros internos del navegador. |

| Basado en acceso remoto | Estos keyboard loggers remotos permiten el acceso externo al software malicioso. Las entradas registradas se envían por correo electrónico o se cargan en algún lugar de acceso online. También funcionan a menudo en combinación con el hardware correspondiente. |

Keyloggers en forma de hardware

Muchos usuarios de Internet ni siquiera saben que existen keyloggers en forma de hardware. Este tipo de keyboard loggers se puede utilizar, por ejemplo, en la forma de un USB conectado entre el teclado y el ordenador. Tal conector tiene una memoria interna en la que se almacenan los protocolos de las entradas del teclado. Al retirar el keylogger más tarde, se pueden leer los protocolos almacenados. Los registradores de teclas basados en hardware también están disponibles en diferentes variantes, aunque no son tan conocidos por el usuario medio, ya que no son tan fáciles de conseguir como los keyloggers de software.

| Keylogger-Hardware / Principio / Tecnología | Descripción y funcionalidades |

| Hardware adicional para teclados | Se instala un hardware entre el teclado y el ordenador, normalmente en el cable de conexión del teclado. También llamados “KeyGrabber”, estos registradores de teclas están diseñados, en su mayoría, como pequeños aditamentos de enchufe con memoria interna. Las entradas se registran en este archivo. KeyGrabber está disponible para conexiones USB y PS2. Típicamente, estos dispositivos se conectan directamente al puerto del ordenador y solo atraen la atención del usuario al inspeccionarlos más de cerca. Esto ocurre especialmente si, por ejemplo, las conexiones del ordenador no son directamente visibles en el lugar de trabajo (por ejemplo, porque la torre está situada en el suelo debajo del escritorio). |

| Basado en firmware | Estos registradores de teclas específicos registran las entradas a nivel de la BIOS. Esto, a menudo requiere acceso físico al ordenador y acceso al root. Los keyloggers basados en firmware también se utilizan, por ejemplo, en forma de archivos adjuntos para placas de hardware. No son visibles hasta que se abre el dispositivo afectado. |

| Sniffer para teclado y ratón | Estos dispositivos leen los datos transmitidos desde un teclado o ratón inalámbrico al sistema de destino. Dado que la comunicación inalámbrica a menudo está encriptada, el sniffer también debe descifrar el código. |

| Adición para teclado | Los delincuentes suelen utilizar este método de registro de teclas en los cajeros automáticos. Se instala un anexo en el campo de entrada de la máquina. Este es a menudo difícil de reconocer y es percibido por el usuario como una parte integral de la máquina. Los clientes entonces ingresan sus claves y otros datos confidenciales e involuntariamente los envían al keylogger. |

| Keylogger acústico | Estos dispositivos evalúan los sonidos que un usuario hace con el teclado de la computadora. Después de todo, presionar cada tecla produce un sonido diferente que el ser humano no puede distinguir. Los registradores de teclas acústicos también trabajan con estadísticas sobre el comportamiento humano en el ordenador para reconstruir el texto ingresado por el usuario. No es el más eficaz, ya que estos instrumentos requieren un tamaño de muestra de al menos 1 000 pulsaciones. |

| Intercepción de ondas electromagnéticas | Todos los teclados generan ondas electromagnéticas que pueden tener un alcance de hasta 20 metros. Algunos dispositivos especiales pueden registrar e interpretar estas ondas. |

| Videovigilancia | El registro de teclas también puede incluir la videovigilancia tradicional. Este es el caso cuando la entrada del teclado se observa utilizando una cámara y se registra externamente. |

| Análisis de huellas físicas | Esta tecnología se utiliza menos para teclados de PC tradicionales y más para campos de entrada numéricos. Si algunas teclas se pulsan con más frecuencia que otras, se dejan huellas físicas que se pueden utilizar, por ejemplo, para reconstruir una contraseña. |

| Sensores para smartphones | Los smartphones modernos tienen los llamados acelerómetros, que pueden ser reprogramados para que funcionen como registradores de teclas. El smartphone puede interpretar las vibraciones generadas por la escritura, siempre que esté cerca del teclado de destino. |

Cómo protegerse de los keyloggers

La mayoría de los keyboard loggers pueden ser contenidos con un escáner de virus y un firewall actualizado. Por supuesto, constantemente se están desarrollando nuevos registradores de teclas cuyas firmas no son inmediatamente reconocidas como dañinas por los programas de protección. Por lo tanto, también es importante que minimices el riesgo de keylogging. Tenemos algunos consejos para ti sobre cómo puedes protegerte de los registradores de teclas.

- Mantén tus aplicaciones y programas de seguridad actualizados. Utiliza buenos antivirus y escáneres en tiempo real para protegerte contra los keyloggers y otras amenazas. La mayoría de keyloggers es fácil de localizar y eliminar con un antivirus efectivo. Realiza una revisión con tu antivirus cada vez que vayas a introducir datos confidenciales e importantes en tu ordenador.

- Es conveniente tener un gestor de contraseñas, que además te ayudará a tener un control y orden completo de todas tus contraseñas. Estos gestores generan claves muy complicadas, que son difíciles de registrar para los keyloggers. Por otra parte, estos programas a menudo tienen una función de relleno automático, gracias a la cual no es necesario introducir los credenciales manualmente. Después de todo, los registradores de teclas por lo general solo pueden leer lo que escribes.

- La autenticación multifactor (MFA) se considera extremadamente segura para las credenciales. Al usuario no solo se le pide una contraseña, sino también una autenticación principalmente interactiva con un factor variable (por ejemplo, utilizando un teléfono móvil).

- Los keyloggers de tipo hardware casi nunca se utilizan por parte de particulares. Sin embargo, si manejas datos estrictamente confidenciales en tu lugar de trabajo, que pueden ser de interés para la competencia, por ejemplo, no es mala idea revisar tus conexiones de vez en cuando. Debes prestar especialmente atención a los adaptadores de enchufe de apariencia sospechosa. Si crees que puedes ser víctima de un keylogger por hardware, debes informar a tu departamento de IT antes de deshacerte del presunto keylogger.

- Un truco simple para evitar los keyboard loggers es usar el teclado virtual. En Windows, puedes llamarlo ejecutando "osk.exe" en el cuadro de diálogo “Ejecutar” (tecla Windows + R). Como los registradores de teclas normalmente solo leen las pulsaciones de teclas físicas, estarás más protegido si introduces tus datos de acceso y contraseñas a través del teclado virtual.

- Hay herramientas especiales en Internet que se pueden usar para encontrar y eliminar keyloggers. La herramienta más conocida es probablemente Spybot, de la que también existe una versión gratuita bastante potente. Otro programa muy útil es Malwarebytes. A diferencia de los programas antivirus más completos, Spybot y Malwarebytes han sido especialmente desarrollados como herramientas contra el malware que espía tus datos, como los keyloggers.

- Se debe tener especial cuidado al usar ordenadores de acceso público. Evita siempre introducir datos confidenciales en estos ordenadores. Si no tienes más remedio que introducir datos confidenciales, comprueba si hay hardware sospechoso en los puertos del ordenador. Si introduces una contraseña en una página web, interrumpe el proceso y escribe caracteres no relacionados con tu contraseña en algún lugar antes continuar escribiendo tu clave. Puedes utilizar este método para engañar a los potenciales keyboard loggers en ciertas circunstancias. También puedes utilizar el teclado virtual en la mayoría de los ordenadores públicos.