UDP flood

El llamado UDP flood attack es un ataque de denegación de servicio. Al igual que con otros ataques de inundación bien conocidos, como el de ping flood, de HTTP flood o de SYN flood, el atacante realiza un envío masivo de paquetes de datos al sistema de destino con la intención de sobrecargarlo, inutilizarlo e impedir que pueda responder a solicitudes legítimas. Si el sistema alcanza este estado, el servicio se interrumpe.

¿Qué es una UDP flood?

La inundación de UDP o UDP flood es uno de los llamados ataques DoS volumétricos: al igual que el de ping flood, su principio se basa en saturar el sistema de destino con un flujo masivo de datos entrantes. La UDP flood, por lo tanto, es diferente del ping de la muerte, que aprovecha un error de memoria para inutilizar el sistema de destino, o de la inundación SYN, que bloquea los recursos del servidor. Todos los ataques DoS mencionados tienen un objetivo en común: colapsar el sistema de la víctima para impedir que esta pueda hacer un uso legítimo del mismo.

El ataque de UDP flood se dio a conocer al gran público debido a varios ataques espectaculares de piratería contra organizaciones internacionales. Además de la iglesia de la Cienciología, se vieron afectados varios medios de comunicación y empresas del sector financiero. Bajo la avalancha de datos entrantes que conlleva el ataque, muchos de los sitios web y servicios afectados se colapsaron y, en algunas ocasiones, no estuvieron disponibles para sus usuarios durante horas. Para perpetrar estos ataques, se utilizó la potente herramienta Low Orbit Ion Cannon (LOIC), diseñada para desencadenar UDP floods.

¿Cómo se lleva a cabo un ataque de UDP flood?

El procedimiento del ataque de inundación de UDP se basa en las características particulares del protocolo de datagramas de usuario o User Datagram Protocol (UDP). Si un paquete UDP llega a un servidor, el sistema operativo busca aplicaciones a la espera en el puerto especificado. Si no se encuentra ninguna aplicación, el servidor debe informar al remitente. Como el UDP es un protocolo que funciona sin conexión, el servidor utiliza el protocolo de mensajes de control de Internet o ICMP (del inglés Internet Control Message Protocol) para informar al remitente que el paquete no se ha podido entregar.

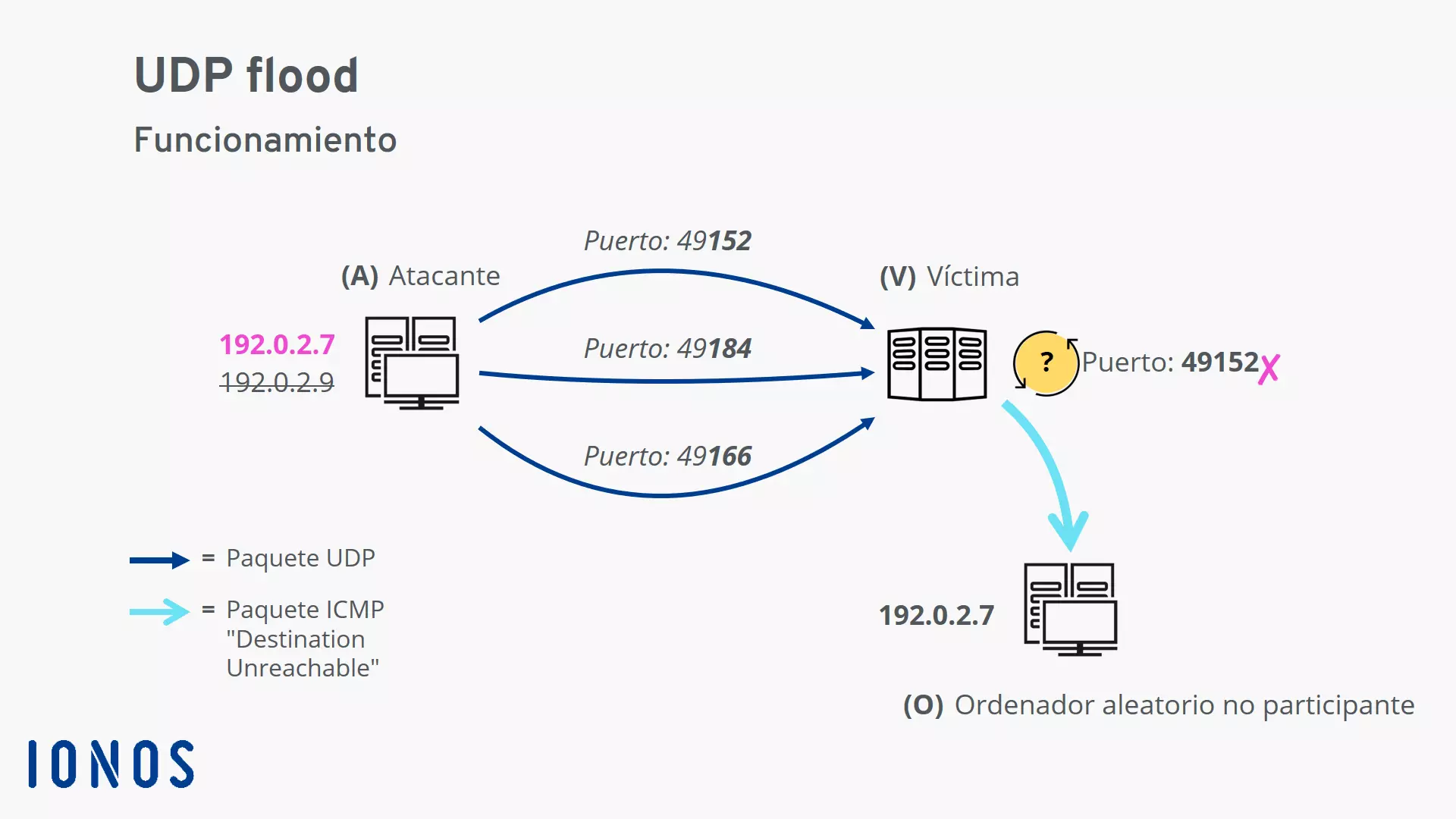

En el caso de un ataque UDP flood, se produce la siguiente secuencia:

- El atacante envía paquetes UDP con una dirección de remitente IP falsificada a puertos aleatorios del sistema de destino.

- En el lado del sistema de destino, el siguiente proceso debe repetirse para cada paquete entrante:

- Comprobar si una aplicación está a la espera en el puerto especificado en el paquete UDP. Como se trata de un puerto seleccionado al azar, este no suele ser el caso.

- Enviar un paquete ICMP “Destination Unreachable” al supuesto remitente. Como la dirección IP se ha falsificado, estos paquetes suelen ser recibidos por un tercero.

Medidas para protegerse contra los ataques de UDP flood

Una señal de que estamos siendo víctimas de un ataque volumétrico es el aumento repentino del volumen del tráfico entrante de la red. El tráfico de la red es monitoreado de forma rutinaria por los proveedores de la red y otras empresas especializadas. De esta manera, si hay indicios de un ataque, se pueden tomar medidas para minimizar los daños.

Entre las principales medidas que ofrecen una protección eficaz contra la inundación UDP se incluyen las siguientes:

- Limitación de la velocidad de las respuestas ICMP por unidad de tiempo: esta limitación de las respuestas ICMP suele llevarse a cabo en el nivel del sistema operativo.

- Filtrado en el nivel del cortafuegos en el servidor: esto permite descartar paquetes sospechosos. Sin embargo, el cortafuegos también puede colapsarse bajo el volumen de datos de un ataque UDP flood.

- Filtrado de paquetes UDP, excepto en DNS, a nivel de red: las consultas DNS suelen ejecutarse mediante UDP. Con esta medida, cualquier otra fuente que genere una cantidad masiva de tráfico UDP se considerará sospechosa y los paquetes en cuestión se descartarán.

Para mitigar la posibilidad de sufrir ataques graves, los operadores de servidores también recurren a servicios en la nube especializados como Cloudflare, que distribuyen el tráfico de red a una gran cantidad de centros de datos en todo el mundo. Esto permite disponer de más ancho de banda y, de este modo, amortiguar mejor el volumen de datos entrante en caso de ataque. Además, el flujo de datos se filtra por defecto para impedir que se lleven a cabo diversos tipos de ataques.